企業の情報漏えいはなぜ起こる?原因と実例から学ぶ対策ポイント

最終更新日:2025年06月11日

近年、情報漏洩インシデントが後を絶たず、ニュースでの報道は記憶に新しいものばかりです。特に企業にとって、顧客情報や機密情報の流出は信用失墜や損害賠償リスクに直結します。

本記事では、実際に起きた情報漏えいの事例や根拠に基づいて「何を見直し、どこを強化すべきか」を理解できるよう、体系的に情報を整理しました。

なぜ情報漏えいは起きるのか?

情報漏えいの基本的な定義

情報漏えいとは、企業や組織が保有している機密情報や個人情報などが、意図しないかたちで外部に流出することを指します。漏えい先は、第三者の不正アクセスによるケースだけでなく、社内関係者による過失や故意によるものまで多岐にわたります。

漏えいの対象となる情報には、以下のようなものが含まれます。

- 顧客の氏名・住所・連絡先などの個人情報

- 取引先との契約書や経営資料などの機密文書

- 製品設計やソースコード、営業戦略といった知的財産

- IDやパスワード、APIキーなどの認証情報

企業にとってこれらの情報は「資産」として扱われるべきものであり、その管理には高度な注意が求められます。一度情報が漏えいすると、社会的信用の失墜や損害賠償、法的責任の発生といった深刻なリスクが伴います。

重要なのは、「意図的かどうか」「漏えい先が悪用したかどうか」にかかわらず、情報が組織の管理下を離れた時点で漏えいとみなされるという点です。つまり、USBの紛失やクラウドストレージの誤設定といった「些細なミス」であっても、被害が発生する可能性は十分にあるのです。

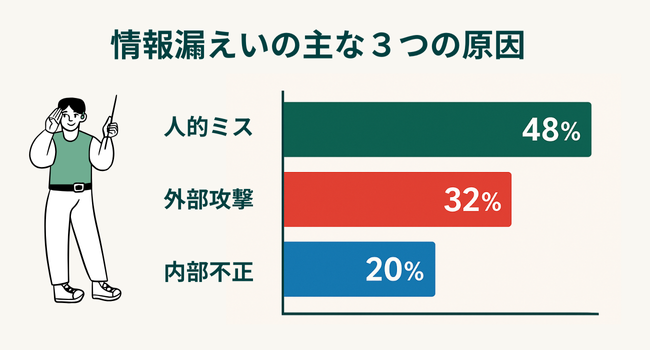

漏えいの主な3つの要因

人的ミス

従業員の「うっかりミス」や「操作ミス」などの人的ミスは、現在も情報漏えいの大きな原因の一つです。どれだけセキュリティ技術が進化しても、人の不注意によるリスクを完全に防ぐことはできません。

しかし、どれだけ教育や研修を行っても、人間の「ミス」というものは完全には防げません。人の注意力には限界があり、情報漏えいリスクはゼロにはならないのです。

人的ミスの例

- メール誤送信:宛先を間違えて機密情報を外部に送ってしまうケース。

- USB紛失・記録媒体の管理ミス:重要データを保存したUSBメモリや外付けHDDを紛失。

- 設定操作ミス:フォルダやファイルへのアクセス権を誤設定して、社外ユーザーに閲覧権限を与えてしまう。

内部不正

内部不正とは、従業員や元従業員、業務委託先の関係者などが、意図的に機密情報や個人情報を外部に漏らす行為を指します。

こうした内部の人間は、正規のアクセス権を持ち、システムや業務に精通しているため、不正を行いやすい立場にあります。実行されると、被害が大きくなりやすいのが特徴です。

さらに、内部者の行動は外部からの攻撃と比べて監視が難しく、不正の発見が遅れがちです。

内部不正の例

- 転職・再就職先での利用:顧客情報や技術ノウハウなどを持ち出し、転職先の企業で利用する。

- 個人的な不満・報復:会社に対する不満や恨みから、報復目的で情報を漏えいさせる。

- 業務上の便宜・過失:悪意はなくても、自己の業務を効率化したいなどの理由でルールを逸脱して情報を持ち出し。

外部攻撃

外部攻撃は、悪意を持った第三者が、企業のシステムやネットワークに対して攻撃を仕掛け、不正に侵入して機密情報や個人情報を窃取する行為です。

攻撃者は、金銭の窃取、機密情報の売却、特定の企業や組織への妨害活動、国家間の諜報活動など、様々な目的を持って攻撃を行います。

外部攻撃の例

- フィッシング:偽装メールでID/PWを騙し取り、社内システムに侵入する手口。

- マルウェア感染:悪意あるソフトウェアが社内ネットワークに侵入し、機密データを自動的に外部サーバーへ送信。

- ランサムウェア攻撃:データを暗号化してアクセス不能にし、復号の対価として身代金を要求する攻撃。

実際にあった情報漏えい事例【2選】

例①:ベネッセホールディングスの顧客情報流出(2014年)

概要

2014年6月27日、顧客から寄せられた問い合わせを端緒としてベネッセコーポレーションの顧客情報流出が判明。名簿業者へ売却された総件数は約3,504万件、実被害推計は約2,895万件。漏えい項目は氏名・性別・生年月日・住所・電話番号など。

原因

グループ会社シンフォームの業務委託先元社員が社内データベースから顧客情報を不正取得し、名簿業者3社へ売却した内部犯行。外部からの侵入ではない。

発覚・対応

| 日付 | 対応内容 |

|---|---|

| 6月27日 | 緊急対策本部を設置し、社内調査を開始 |

| 7月7日 | 自社データであることを確認し危機管理本部を設置、外部専門家と連携して緊急対策を実施 |

| 7月15日 | 警視庁へ刑事告訴 |

| 7月17日 | 業務委託先の元社員が逮捕 |

| 8月4日 | 被害者対応組織「お客様本部」を設置し、流用先事業者へ利用停止を要請 |

| 9月中旬 | 対象顧客へ謝罪文と500円分の金券(電子マネーギフトまたは図書カード)を送付 |

| 10月24日 | 経済産業省へ改善報告書を提出、委託先を含めた個人情報管理体制とセキュリティ強化の工程を明示 |

参照元:事故の概要 | ベネッセ公式HP(https://www.benesse.co.jp/customer/bcinfo/01)

参照元:情報セキュリティ強化の取り組み | ベネッセ公式HP(https://www.benesse.co.jp/customer/bcinfo/10)

例②:KADOKAWAグループの大規模サイバー攻撃(2024年)

概要

2024年6月8日未明、KADOKAWAグループのプライベートクラウドがランサムウェアを含む大規模サイバー攻撃を受け、「ニコニコ」を中心とするオンラインサービスおよび一部社内業務システムが停止した。

8月5日に公表された調査結果では、取引先・学校法人角川ドワンゴ学園関係者など計254,241件の個人情報と一部契約書・社内文書の外部流出を確認。

原因

外部セキュリティ企業の分析によると、フィッシング等で従業員アカウント情報が窃取され、奪取された認証情報を用いた侵入が根本原因と推定されている。侵入後にランサムウェアが実行され、仮想マシンが暗号化され情報漏えいとシステム停止が発生した。

発覚・対応

| 日付 | 対応内容 |

|---|---|

| 6月8日 |

・3:30頃、障害を検知 ・8:00頃、ランサムウェア攻撃と判明 ・対策本部を設置、通信遮断とサーバー停止を実施 |

| 6月9日〜14日 |

・警察、個人情報保護委員会、金融庁へ報告 ・6月14日、暫定サイトを公開 ・段階的な復旧計画を告知 |

| 8月5日 |

・漏えい情報の詳細を公表 ・対象者へ個別連絡、相談窓口を開設 |

参照元:「当社サービスへのサイバー攻撃に関するご報告とお詫び」 | ドワンゴ プレスリリース(https://group.kadokawa.co.jp/information/media-download/1360/73b7af68478b8a51/)

参照元:「ランサムウェア攻撃による情報漏えいに関するお知らせ」 | KADOKAWA公式HP(https://www.kadokawa.co.jp/topics/12088/)

情報が漏れたときに企業に降りかかるリスク

法的責任と罰則

●個人情報保護法

企業は、取り扱う個人データについて、漏えい・滅失・毀損の防止を含む「安全管理措置」を講じる法的義務を負っています。義務に違反したと認められた場合、個人情報保護委員会からの報告徴収や立入検査、指導・勧告・業務改善命令といった行政措置の対象となります。

●海外法(GDPR など)

EU一般データ保護規則(GDPR)は世界でも厳しいデータ保護法の一つであり、違反した場合には極めて高額な制裁金が科されます。重大な違反と判断された場合、制裁金は「全世界年間売上高の4%」または「2,000万ユーロ」のいずれか高い方が適用される可能性があります。

●民事訴訟

情報漏えいによって権利や利益を侵害された個人は、企業に対して民法上の不法行為(民法709条)などに基づいて損害賠償を請求することができます。

経済的損失

情報漏えいは、企業に多岐にわたる経済的損失をもたらします。これらの損失は、インシデント対応に直接要する費用だけでなく、企業の収益力や市場価値に長期的な影響を及ぼす間接的なコストも含むため、その総額はしばしば巨額に上ります。

- インシデント対応費用

- 損害賠償金・和解金

- 制裁金・課徴金

- 売上減少・利益損害

- 株価下落・企業価値の低下

- 資金調達への悪影響 など

信用の失墜とブランドイメージの低下

情報漏えいは、企業が長年かけて築き上げてきた顧客や取引先、株主、社会全体からの「信用」を一瞬にして失墜させる可能性があります。

特に個人情報や機密性の高い情報が漏えいした場合、「情報を適切に管理できない企業」「顧客の安全を軽視する企業」といったネガティブなブランドイメージが社会に広く浸透し、その回復には多大な時間と費用、そして全社的な努力が必要となります。

事業継続への影響と競争力の低下

情報漏えいによってシステムや業務が一時的に停止した場合、直接的な売上損失が発生するだけでなく、企業全体の事業継続に大きな支障をきたす恐れがあります。IBMの調査によると、漏えい対応に伴うコストの約75%は「ビジネスの中断」や「漏えい後の対応作業」に起因しているとされています。

また、漏えいを契機に取引先からの発注が停止されたり、サプライチェーン全体に対して再監査を求められるケースも少なくありません。こうした影響により、システムや業務の復旧後も以前のような受注量を維持できず、売上が回復しないリスクが伴います。

参照元:データ侵害のコストに関するレポート2024 | IBM公式HP(https://www.ibm.com/reports/data-breach)

企業が講じるべき6つの情報漏えい対策

インシデントを「発生させない」「拡大させない」ためには、ガバナンス・人・プロセス・技術をバランス良く整備することが不可欠です。以下では6つの重点施策を紹介します。

1. 情報セキュリティガバナンスの確立

情報セキュリティガバナンスとは、情報セキュリティに関する組織の意思決定や責任体制を明確にし、リスク管理を適切に行うための仕組みです。効果的な情報セキュリティ対策は、このガバナンス体制が強固に確立されて初めて実現します。

2. セキュリティポリシーの策定と周知徹底

組織の基本方針を示す「情報セキュリティ基本方針」を最上位に置き、より具体的な対策基準を定めた「情報セキュリティ対策基準」、そして個別の手順を記した「情報セキュリティ実施手順・運用規定」といった階層的なポリシー体系を整備します。

策定したポリシーは、研修などを通じて全従業員に周知し、その内容を正しく理解させることが重要です。単に配布するだけでなく、なぜそのルールが必要なのかという背景や目的を説明することで、従業員の納得感を高め、遵守意識を向上させることができます。

3. 従業員教育の強化

どれほど高度な技術的対策を導入しても、それを利用する従業員のセキュリティ意識やリテラシーが低ければ、情報漏えいのリスクを十分に低減することはできません。「人は最も弱いリンク」とよく言われますが、逆に言えば、適切に教育された従業員は強力な「人的ファイアウォール」となり得ます。

- 定期的かつ継続的な教育プログラムの実施

- 標的型メール訓練の実施

- 役割に応じた教育

4. インシデント対応体制の整備

情報漏えいをはじめとするセキュリティインシデントの発生を100%防ぐことは現実的に不可能です。万が一インシデントが発生した場合に、被害を最小限に抑え、迅速かつ適切に事業を復旧させるためのインシデント対応体制を事前に整備しておくことが極めて重要です。

- インシデント対応計画の策定

- CSIRT(インシデント対応を専門に行うチーム)の設置・外部の専門サービスの利用

- 定期的なインシデント対応訓練の実施

- 証拠保全の手順確立

5. 委託先管理とサプライチェーン対策

現代の企業活動は、多くの外部委託先やクラウドサービスプロバイダーとの連携の上に成り立っています。これらのサプライチェーンを構成する組織のセキュリティレベルが低い場合、そこが攻撃の侵入口となり、結果として自社が情報漏えいの被害に遭うリスク(サプライチェーンリスク)が高まります。

サプライチェーンセキュリティは、もはや契約時に一度確認すれば済む問題ではなく、継続的な管理と委託先との協力関係が求められる「共有責任」の領域です。自社だけでなく、取引先全体のセキュリティレベルを向上させることは、自社の情報資産を守る上で不可欠であり、顧客やパートナーからの信頼を得て競争優位性を築く上でも重要な要素となりつつあります。

6. 物理的セキュリティの見直し

サイバー攻撃対策に注目が集まりがちですが、オフィスやデータセンターへの不正侵入、重要書類や記録媒体の盗難・紛失といった物理的な脅威も依然として情報漏えいの原因となります。デジタル化が進んだ現代においても、物理的なセキュリティ対策は情報保護の基本であり、おろそかにできません。

- 入退室管理の徹底

- 重要書類・記録媒体の施錠保管

- クリアデスク・クリアスクリーン

- 機器の盗難・紛失対策

対策領域と主な施策一覧表

| 領域 | キー施策 | 具体例 | 測定指標 |

|---|---|---|---|

| ガバナンス | ISMS/統一基準群 | PDCA、経営レビュー | 内部監査合格率 |

| 人的 | 教育・訓練 | フィッシング模擬、e-learning | 誤送信件数、訓練合格率 |

| 組織 | ポリシー/CSIRT | プレイブック、BCP | インシデント初動時間 |

| 技術 | DLP/暗号化/EDR | ゼロトラスト、脆弱性管理 | 未適用パッチ率 |

| サプライチェーン | 契約・監査 | ISO認証確認、年次評価 | 監査指摘是正率 |

| 物理 | 入退室・媒体管理 | 二要素認証、暗号USB | 不正搬出検知数 |

情報システム部門が「今日からできる」実践的アクション

技術的対策の強化

① 多層防御の再点検

ファイアウォールやIDS/IPSは導入して終わりではありません。最新シグネチャの適用、ルールの見直し、アラートのチューニングを月次で実施しましょう。エンドポイントには振る舞い検知型EDRを段階的に展開し、未知のマルウェアやランサムウェアを捕捉できる体制を整備します。

② データ暗号化とDLP

ノートPCのストレージ暗号化をデフォルトとし、社内ファイルサーバー/クラウドストレージの機密フォルダにはIRM(開封権限付き暗号化)を付与。あわせてDLPツールでUSB書き出しやメール添付を制御すると、USB紛失・誤送信事故のリスクが劇的に下がります。

③ MFAの必須化

VPNやクラウドSaaSなど外部からアクセスできるサービスは、すべて多要素認証を必須にします。条件付きアクセスで「海外IP」「深夜帯」などのリスク接続をブロックすれば、侵害経路をさらに狭められます。

運用面の強化

① ログの一元監視とSIEM活用

サーバー・ネットワーク・クラウドの操作/アクセスログを1カ所に集約し、相関分析で不審な挙動をリアルタイム検知。アラート対応フロー(一次確認→エスカレーション→封じ込め)の責任者も明確にします。

なお、ログ収集から保管・可視化ツールの選び方は「ログ管理システムおすすめ20選を徹底比較!」で詳しく整理していますので、以下のボタンより併せてご覧ください。

② 脆弱性48時間以内パッチ方針

公開後48時間で悪用が始まるゼロデイ/Nデイ攻撃に備え、クリティカルパッチは48時間以内適用を標準に。事前検証が難しい場合はWAFで仮想パッチを当て、業務停止を防ぎながらリスクを抑制します。

エンドポイントごとの適用状況を把握しきれていない場合は、「IT資産管理ツールおすすめ26選を比較!」 も参考にしてみてください。

③ バックアップ 3-2-1 ルール

本番データは「3世代・2媒体・1オフサイト」で保持し、年1回のリストア訓練で復元時間(RTO)と復元時点(RPO)を検証。ランサムウェア被害からの即時復旧に直結します。

最新の脅威トレンドに備える

① 脅威インテリジェンスの内製化

IPA「情報セキュリティ10大脅威」やベンダー速報を週次でチェックし、脆弱性・攻撃手法・被害事例を社内Wikiに即時展開。CSIRT が月次レポートにまとめ、取締役会にも共有するプロセスを定着させましょう。

② AI利用攻撃の台頭を想定

AIが自動生成するフィッシングメールは文面が滑らかで見抜きにくく、届く量も桁違いです。メールゲートウェイのAIスコアリング機能と、人手を絡めた疑似攻撃訓練が不可欠です。

③ サプライチェーンリスク監査

委託先・クラウドベンダーの脆弱性が自社の入口になるケースが激増中。契約時のセキュリティ質問票+年1回の現地/オンライン監査を必須化し、重大欠陥が出た場合はパートナー見直しも辞さない姿勢を示します。

経営層への説明と予算確保

① 金額換算で経営の言語に

情報漏えいの平均インシデントコスト(対応費・訴訟・機会損失など)は数億円規模に及ぶという業界データを提示し、「○○万円のEDR投資は××%の損失回避に相当」とROIで説明すると、予算は通りやすくなります。

② ボードレベルのKPI設定

「重大脆弱性パッチ適用率」「EDR導入端末率」「疑似攻撃メール開封率」など、経営会議が毎月レビューするインジケータを定義。数値化によりセキュリティが見える化され、改善サイクルが回り始めます。

③ インシデント演習への役員参加

BCP訓練に経営陣も参加し、記者会見シナリオや取締役会緊急開催手順を含む机上演習を半年ごとに実施すると、ボードメンバーの当事者意識が飛躍的に高まります。

まとめ

情報漏えいリスクはゼロにできなくても、組織全体で意識を高め、仕組みを回し続ければ確実に小さくできます。ミスや攻撃に怯えるのではなく、学びと改善を積み重ねて守りの強さを企業価値へ変換しましょう。

まずは社内の弱点を可視化し、優先度の高い箇所から早期に対策を講じれば、致命的な被害は避けられます。過去の実例に学びつつ、今日からできる小さな一歩を積み重ねていきましょう。

本記事は、2025年5月時点の情報をもとに作成しています。掲載各社の情報・事例をはじめコンテンツ内容は、現時点で削除および変更されている可能性があります。あらかじめご了承ください。

.png)