ISO27001の要求事項とは?目的とポイントを徹底解説

最終更新日:2025年06月10日

ISMS認証を取得するには、ISO27001に定められた「要求事項」を正しく理解することが欠かせません。

ところが実際の規格文は抽象的な表現も多く、現場で何をどのように整備すべきかが見えにくいという声も少なくありません。

本記事では、ISO27001の要求事項を実務の観点からわかりやすく解説し、ISMSの構築・運用・監査にどう落とし込むかを整理しました。

「社内にどう説明すればいいか悩んでいる」「認証取得に向けて整備の方向性が曖昧」そんな課題を感じている方にとって、実践的なヒントとなる内容です。

ISO 27001とは?ISMS規格の概要と構成

規格の目的と対象

ISO 27001は、組織が情報資産の機密性・完全性・可用性を継続的に守るためのマネジメントシステム(ISMS)を構築・運用・改善する際の共通ルールを示す国際規格です。

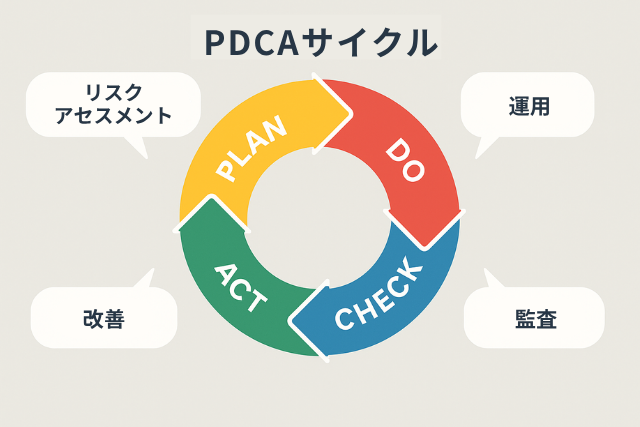

業種や規模を問わず適用でき、PDCAサイクルを通じてリスク管理とガバナンスを強化することを狙いとしています。

ISO 27001改訂履歴と背景

ISO/IEC 27001は定期的に見直される

ISO規格は 「Systematic Review」と呼ばれるしくみで最短で5年ごとに改訂の要否を審議します。必要と判断された場合のみ改訂が行われ、そうでなければ現行版を「継続」とするのが通例です。

情報セキュリティの技術動向は変化が速いため、27001は比較的短いスパンで改訂されてきました。

27001改訂史:2005→2013→2022版のポイント

| 年 | 版 | 改訂の背景・キーワード(抜粋) |

|---|---|---|

| 2005 | 初版 | BS 7799-2 を国際規格化/PDCA フレームワークを正式採用 |

| 2013 | 2013版 | Annex SL(マネジメント規格共通構造)への合わせ込み、クラウド普及に伴う用語整理 |

| 2022 | 2022版 | デジタル変革・クラウド利用の拡大、リスク把握手法の最新化、管理策の再編 |

ISO 27001認証取得の4ステップ

| ステップ | ゴール | 主なアウトプット例 |

|---|---|---|

| ① ルール・体制を整備 | 規格(Clause 4〜10)と附属書Aを読み取り、自社に合わせた規程・手順書を作る | 情報資産管理規程/アクセス制御手順/教育計画 など |

| ② 日々運用 | 作ったルールを実業務に 適用・実行 する | パスワード更新、USB 持ち出し申請、インシデント対応フローの実践 |

| ③ 証拠を残す | 運用した事実を 記録(エビデンス) として保管 | risk アセスメント結果、研修出席簿、内部監査報告書、レビュー議事録 |

| ④ 外部審査で提示 | 第三者機関が文書・記録・現場ヒアリングで 適合性を判定 | ステージ 1(文書審査)→ステージ 2(実地審査) |

ISO 27001認証取得の要求事項

要求事項を読み解く前に

ISO 27001の1~10項は、ISMS(情報セキュリティマネジメントシステム)をPDCAサイクルに基づいて継続的に運用するために組織が必ず実現しなければならない共通ルールを体系化したものです。

ここでいう「要求事項」とは、企業がISO 27001の第三者認証を取得・維持するために方針の策定・リスクアセスメント・運用管理・監査・レビュー・是正と継続的改善などをどのようなプロセスで実行し、記録を残すかを定めた必須要件一式を指します。

ISO/IEC 27001の規格文書は1~10項で構成されていますが、このうち1〜3項は規格の適用範囲や目的、用語の定義などの前提情報をまとめたもので、実質的な要求事項は4〜10項に記載されています。

そして、これら本文の要求事項と並ぶもう一つの柱が附属書Aです。

本文の要求事項が仕組み・手順を示すのに対し、附属書Aはリスク低減のために選択すべき具体的な管理策のリストを提供しています。

ISO 27001の要求事項一覧

| 項目 | 要件の概要 |

|---|---|

| 1. 適用範囲 | 規格が適用される目的・範囲の定義。情報セキュリティマネジメントシステムの基本的な枠組みを示す。 |

| 2. 引用規格 | 関連する他の規格の参照(主にISO/IEC 27000)。用語や概念の定義を補完する。 |

| 3. 用語及び定義 | 規格内で使用される専門用語の意味を定義(情報資産、リスク、脅威、是正処置など)。 |

| 4. 組織の状況 | 組織の内部・外部の課題、利害関係者の期待、ISMSの適用範囲(スコープ)を明確にする。 |

| 5. リーダーシップ | トップマネジメントの責任、情報セキュリティ方針の策定、役割・責任・権限の割り当てを行う。 |

| 6. 計画 | リスクアセスメントとリスク対応の策定、情報セキュリティ目標の設定と達成計画の立案。 |

| 7. 支援 | 必要なリソース、教育・訓練、意識向上、文書化情報(手順書・記録)の整備と管理。 |

| 8. 運用 | リスク対応策を実施し、業務をISMSに従って運用する。運用に関する記録の保存も求められる。 |

| 9. パフォーマンス評価 | 内部監査とマネジメントレビューを通じてISMSの有効性を評価し、継続的な改善の基礎とする。 |

| 10. 改善 | 不適合の是正、是正処置の実施、ISMS全体の継続的改善を行う。 |

各項目は組織が順守すべきISMS運用上のルールを定めており、組織はこれらを満たすことでISMSを適切に確立し、実施し、維持し、継続的改善していることを証明できます。ここからは実際の要求事項である4項〜10項について解説していきます。

4項|組織の状況

内容

4項では、ISMSを構築・運用するにあたり、まず自社の外部環境と内部環境を正確に把握することが求められます。

たとえば、法規制や業界動向、社内体制やIT基盤など、ISMSの設計に影響を与える要素を明確にします。

さらに、顧客や従業員、委託先などの利害関係者の要求を整理し、それらを踏まえてISMSの適用範囲(スコープ)を定めます。このスコープは、後続の全ての要求事項に適用される枠組みとなります。

やること

● 内外の課題の洗い出し:

組織を取り巻く外部環境(法規制、業界の慣行、競合状況、サイバー攻撃の傾向など)と、内部環境(事業内容、組織構造、業務プロセス、既存の情報管理体制など)を分析し、ISMSの設計・運用に影響を与える要因を特定します。これらは「リスク及び機会の把握」にも直結します。

● 利害関係者の特定と要求事項の整理:

顧客、取引先、委託先、従業員、規制当局など、情報セキュリティに関連する利害関係者を洗い出し、それぞれが持つ期待・要件(例:契約上のセキュリティ要求、法律遵守義務など)を文書化しておきます。これはClause 6やAnnex Aの対策選定にも関わる重要なインプットです。

● ISMSの適用範囲(スコープ)の設定:

ISMSの適用対象となる拠点、部門、情報資産、業務プロセスなどを明確に定義し、「適用範囲記述書」として文書化します。ここで設定したスコープは、以後のリスクアセスメントや監査の対象にもなります。

5項|リーダーシップ

内容

5項では、ISMSの運用において経営層の関与が不可欠であることが明記されています。

トップマネジメントは、情報セキュリティ方針の策定、体制の整備、責任と権限の明確化、必要な資源の提供を通じて、ISMSを全社的に支援する役割を果たします。

やること

● 情報セキュリティ方針の策定と周知:

経営層が「当社はどのような姿勢で情報を守るのか」を明文化し、署名入りの情報セキュリティ方針として全社に展開します。

方針には、セキュリティの目的、法令遵守、継続的改善へのコミットメントが含まれることが求められます。

● 役割と責任の明確化:

ISMS責任者を任命し、各役職における責任と権限を明確にします。

情報セキュリティに関する意思決定、監督、実行、報告といった役割が曖昧にならないように職務分掌を整理することが重要です。

● 経営層による資源の提供:

ISMSの構築・運用に必要な人的・技術的・金銭的資源を明示的に確保し、支援する体制を整えます。

必要に応じて稟議書や予算計画にも反映します。

6項|計画

内容

6項では、ISMSを実施するにあたってのリスクと目的の管理がテーマです。

情報セキュリティに関するリスクを評価し、それに対応する計画と目標を設定します。さらに、2022年版からはISMSに変更を加える際の計画的な進め方についても求められています。

やること

● リスクアセスメントとリスク対応策の決定:

情報資産に対してどのような脅威や脆弱性があるのかを洗い出し、リスクの大きさを評価します。

対応が必要と判断したリスクには対策を検討し、附属書Aにある93の管理策から必要なものを選定します。その結果を「適用宣言書(SoA)」として一覧化し、採用・非採用の理由も含めて文書化します。

● 情報セキュリティ目的の設定と計画:

ISMSの成果を測るための目標を定め、誰が、いつまでに、どのように達成するかを具体的に計画します。

たとえば「社員研修の受講率を100%にする」「重大な情報漏えいをゼロにする」といったように、数値で評価できる形で設定することが必要です。

● ISMS変更時の計画策定:

ISMSの仕組みに変更が生じる場合は、事前にその影響を評価し、計画を立てたうえで実行することが求められます。

対象となるのは、組織の体制変更や、拠点の追加、セキュリティ手順の見直しなどです。この要件は2022年版から新たに追加されたものです。

7項|支援

内容

7項は、ISMSの実行に必要な資源(人・モノ・知識)と、それらを支える情報基盤を整備するよう求めています。規程や手順を作っても、運用に必要な人材・教育・情報共有の仕組みがなければISMSは形骸化してしまいます。

教育訓練、社内の認識向上、コミュニケーションルール、文書管理といった運用を支える土台を整えることが要求されます。

やること

● 資源の確保:

ISMSを継続的に運用・改善するために必要なリソース(人材、ツール、技術、外部支援など)を特定し、確保します。これには経営層からのリソース提供の明文化も含まれ、組織としてのコミットメントが問われます。

● 力量の定義と教育訓練の実施:

各役割に求められる知識・スキル(力量)を定義し、それに基づいた教育訓練計画を策定・実施します。内部監査員トレーニングや情報セキュリティ意識向上研修などが一般的です。

● 認識向上の活動:

情報セキュリティ方針の理解や、自分の業務における責任を社員全体に浸透させる活動を行います。全社朝礼での周知、イントラネット掲示、定期的なeラーニングなどが該当します。

● 内部・外部コミュニケーションの整備:

インシデントが発生した際の報告フロー、委託先への指示・確認の連絡体制など、情報の伝達ルートやタイミングを明確にします。これにより、緊急時対応のスピードと正確性を確保します。

● 文書管理の仕組み構築:

情報セキュリティに関する規程・手順書・記録類について、作成・承認・改訂・廃棄といった文書ライフサイクルを管理するルールを整備します。改ざん防止、保存期間、アクセス制限なども含まれます。

8項|運用

内容

8項では、6項で計画したリスク対応策や管理策を、日々の業務で実際に実施することが求められます。

ここで初めてISMSが運用フェーズに入り、定めた手順書に基づいて情報セキュリティ活動を継続する体制を作ります。

また、リスクの再評価や変更時の対応、外部委託の管理もこの条項で規定されています。

やること

● 運用計画に基づく業務の実施:

Clause 6で策定したリスク対応計画に基づき、日々の業務で管理策(例:アクセス制御、物理的セキュリティ、ログ取得など)を実施します。実施記録(運用ログ、点検記録など)も必ず残します。

● リスクアセスメントの再実施:

新サービス導入、組織変更、重大なインシデント発生時などには、リスクアセスメントを再実施して新たな脅威や弱点を見直し、必要に応じて管理策を更新します。通常は年1回以上の定期見直しも実施します。

● リスク対応策の実施と証跡管理:

選定した管理策(Annex A)のうち、導入済みのものについては日常的に運用状況を点検し、対応内容・残留リスクの受容判断なども記録します。証跡は監査やレビュー時に提示できるよう整理して保管します。

● 外部委託管理の実施:

クラウドサービスや外部業者に業務を委託する場合は、契約時に情報セキュリティ要件を盛り込み、運用中も定期的な監査・確認・報告を実施します。責任分担や通報義務なども契約に反映する必要があります。

9項|パフォーマンス評価

内容

9項は、ISMSが計画どおりに機能しているか、目標が達成されているかを評価する仕組みについて規定しています。

ここで重要なのは、数字や記録に基づいて客観的に成果や問題点を把握することです。

内部監査とマネジメントレビューは、運用の健全性と継続的改善の基盤を支える重要な活動として位置づけられています。

やること

● KPIや測定指標の確認:

セキュリティ目標の達成度や対策の有効性を評価するため、KPI(例:インシデント件数、教育受講率)を定期的に測定・集計し、目標との差分を分析します。指標は事前に定義し、評価頻度も明記しておくことが求められます。

● 内部監査の実施:

年1回以上、別部門または外部機関による内部監査を実施し、ISO 27001の要求事項および自社手順に対する適合性をチェックします。監査計画、実施記録、報告書、不適合対応まで一連の記録を残します。

● マネジメントレビューの開催:

監査結果やKPIをもとに、経営層がISMSの有効性を検証し、改善事項や今後の方向性を話し合います。

議題には、リスクや資源の妥当性、改善の必要性、新たな目標設定なども含まれ、レビュー結果は議事録として記録します。

10項|改善

内容

10項では、ISMSの改善活動について規定しています。

不具合やインシデントが発生した場合は、その原因を分析し、是正処置を講じて再発を防止する必要があります。

また、日々の運用・評価結果を踏まえ、より効果的な仕組みへ継続的に改善していく文化を組織内に定着させることが求められます。

やること

● 不適合・インシデントの是正:

ルール違反、セキュリティインシデント、監査指摘などが発生した場合は、問題の内容と影響を記録し、暫定対応で被害拡大を防ぎます。

根本原因を特定したうえで、是正処置と再発防止策を実施し、効果確認まで行って初めて「完了」となります。これらの記録は是正処置報告書として保管します。

● 継続的改善:

内部監査、マネジメントレビュー、インシデント対応、業務改善提案などをもとに、ISMSを継続的に見直し・改善していきます。

新たな技術・制度・業務変化を反映し、PDCAサイクルを強化。ISMSが時代遅れにならないよう定期的に更新されることが求められます。

ここまでの要求事項をすべて自社で読み解いて対応するのは、特に初めての方にとって大きな負担になりがちです。「どこから手をつければいいかわからない」「審査に通るか不安」と感じた方は、経験豊富なコンサルタントの力を借りるのもひとつの選択肢です。

以下の記事では、ISMS認証取得を支援するコンサル会社を、実績・サポート範囲・料金体系などの観点から比較しています。

附属書A管理策:選定手順と活用イメージ

本文(1~10項)はISMSの運用手順書、附属書Aはリスクを減らす対策メニューという位置づけです。

- 組織的管理策(37項目):規程・体制・委託先管理などマネジメント全般

- 人的管理策(8項目):採用・退職・教育・違反時対応など人の行動制御

- 物理的管理策(14項目):入退室管理・設備保護・持ち出し管理など現場対策

- 技術的管理策(34項目):アクセス制御・暗号化・ログ監視など IT 系統制

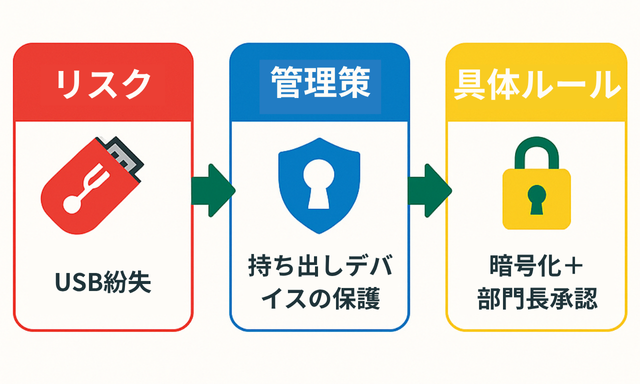

たとえば、リスクアセスメントで「USB 紛失リスク」を高と判定した例では、附属書Aの物理的管理策7.10「持ち出しデバイスの保護」を採用し、「USB は部門長承認のうえ暗号化し社外持ち出し」と規定します。

このようにリスク ⇒ 管理策 ⇒ 具体ルールへ落とし込みます。

SoA作成:管理策採用判断と文書化のポイント

管理策はすべて実施必須というわけではありません。各組織は自社のリスクアセスメント結果に基づいて、附属書Aの中から「どの管理策を採用するか・しないか」を選定し、理由を明記した文書=適用宣言書(Statement of Applicability:SoA)を作成します。

SoAには以下の要素が求められます。

- 採用・不採用の判断理由

- 実施状況(導入済み・計画中・対象外 など)

- 関連する管理策番号と分類

このSoAは、ISMSの構築・運用・審査のすべての場面で中核文書として扱われ、形骸化すると今後の審査で重大な指摘事項になります。

ISO/IEC 27002とは?:実装ヒントと27001の使い分け

附属書Aは27001の一部ですが、各管理策の具体的な実施方法や考え方は、補助的なガイドラインであるISO/IEC 27002に詳細が記載されています。

たとえば、附属書Aでは「アクセス制御の仕組みを導入すること」としか書かれていなくても、27002では「多要素認証の導入」「役割ベースのアクセス制御」「ログの取得と監査」など、実装のヒントや推奨設定まで記載されています。

そのため、実務では附属書AとISO/IEC 27002の両方を参照しながら管理策を実装するのが一般的です。

外部コンサル活用のメリットと検討基準

コンサル依頼が向く組織タイプ

以下のいずれかに当てはまる場合は、外部コンサルタントの活用をご検討ください。専門家のノウハウを借りることで、効率的にISO 27001認証取得を目指せます。

- 社内リソースが足りない:情報セキュリティ専任者がいない、小規模組織で兼務が難しい

- 短期間で認証を取得したい:取引先からの要求など、期限が決まっている

- 条文・管理策の解釈に自信がない:システム・クラウド環境が複雑で、要件の当てはめに迷う

コンサルタントの活用をご検討の方は、おすすめのISMS認証取得コンサルティングを紹介している記事をご覧ください。

ISMS認証取得コンサル会社の

比較記事を見る

外部コンサルタントに依頼するメリット

外部コンサルタントを活用することで、自社だけでは補いきれない知見やリソースを効率的に取り込むことができます。以下のようなメリットが期待できます。

| メリット | 内容 |

|---|---|

| 専門知識の即時導入 | ISO 27001の条文解釈や最新の運用ノウハウ、クラウド/IoT環境への対応策など、豊富な実績を持つコンサルタントが短期間で最適解を提示。 |

| プロジェクト推進力の強化 | 認証取得のロードマップ作成から内部監査準備、審査対応まで、一貫した支援体制によりプロジェクトの停滞を防ぎ、スケジュール通りに進行。 |

| リスク回避と品質担保 | 過去の審査指摘事例や業界ベンチマークを踏まえた指導により、「審査落ち」のリスクを低減。運用定着まで見据えた高品質なISMS構築が可能。 |

| 社内負荷の軽減 | 限られた社内リソースをコア業務に集中させつつ、外部の専門家に文書作成やリスクアセスメント支援を委託できる。 |

| 社内へのナレッジ移転 | トレーニングやワークショップを通じて、コンサルタントのスキルを社内に定着させ、将来的なISMS運用・改善サイクルを自走できる体制を築ける。 |

依頼時のチェックポイント

- 実績:同業種・同規模の支援事例があるか

- 支援範囲:ドキュメント作りだけか、審査同席・是正対応まで含むか

- 費用体系:成果報酬型か、月額伴走型か

まとめ

ISO 27001の認証取得は、組織の情報セキュリティを強固にし、信頼性を高めるための大きな一歩です。規格の目的や構成、認証取得の流れと要求事項を押さえることで、PDCAサイクルに基づく効率的なISMS運用が実現できます。

外部コンサルティングを活用すれば、専門的な知見やプロジェクト推進力を即座に取り込み、社内リソースの不足や短納期の課題もクリアできます。自社の状況に合わせた最適なサポートを得ることで、審査落ちのリスクを減らし、確実に認証取得までの道筋を描けるでしょう。

まずは、自社の現状を見つめ直し、リスクアセスメントや適用範囲の設定から着手しましょう。条文の解釈や手順書作成に不安がある場合は、迷わず専門家の力を借りてください。小さな不安を一つずつ解消していくことで、着実に前進できます。

「うちもISMS取得を進めよう」と感じた方は、まずは自社に合った支援パートナーを探すところから始めてみてください。以下の記事では、実績豊富なISMS認証取得コンサルティング会社を比較形式で紹介しています。

規格本文の入手方法

ISO 27001の邦訳版は、日本規格協会グループ (JSA) のホームページで購入できます。

▶ISO/IEC 27001:2022-要求事項

※ご購入の際は必ず最新版をご確認ください。

本記事は、2025年5月時点の情報をもとに作成しています。掲載各社の情報・事例をはじめコンテンツ内容は、現時点で削除および変更されている可能性があります。あらかじめご了承ください。

.png)